EMOTET – gefährliche Schadsoftware gebannt! Was nun?

Die Generalstaatsanwaltschaft Frankfurt am Main – Zentralstelle zur Bekämpfung der Internetkriminalität (ZIT) – und das Bundeskriminalamt (BKA) haben am vergangenen Dienstag im Rahmen einer international konzertierten Aktion mit internationalen Strafverfolgungsbehörden die Infrastruktur der Schadsoftware Emotet übernommen und zerschlagen.

Zur Zerschlagung der Emotet-Infrastruktur erklärt Arne Schönbohm, Präsident des BSI:

„Gemeinsam mit Polizeien und Staatsanwaltschaften ist am gestrigen Dienstag ein wichtiger Schlag gegen die internationale Cyber-Kriminalität gelungen. Vor bald drei Jahren bereits war es das BSI, das Emotet als ‚König der Schadsoftware‘ bezeichnet hatte. Seitdem haben wir immer wieder eindringlich vor der Gefährdung durch Emotet gewarnt und auf die teils erheblichen Folgen für Unternehmen, Behörden, Institutionen und nicht zuletzt auch für die Bürgerinnen und Bürger hingewiesen. Die Liste der Geschädigten ist lang: Krankenhäuser mussten ihren medizinischen Betrieb einstellen, Gerichte und Stadtverwaltungen wurden lahmgelegt, unzählige Unternehmen hatten keinen Zugriff auf ihre wichtigen Geschäftsdaten und digitalen Prozesse. Auch Zehntausende Rechner von Privatpersonen wurden mit Emotet infiziert, mit der Folge, dass das Online-Banking manipuliert oder Passwörter ausspioniert wurden. …“

Warum ist Emotet so gefährlich?

Emotet liest die Kontaktbeziehungen und E-Mail-Inhalte aus den Postfächern infizierter Systeme aus. Diese Informationen nutzen die Täter zur weiteren Verbreitung des Schadprogramms. Das funktioniert etwa so: Empfänger erhalten E-Mails mit authentisch aussehenden, jedoch erfundenen Inhalten von Absendern, mit denen sie erst kürzlich in Kontakt standen. Aufgrund der korrekten Angabe der Namen und Mailadressen von Absender und Empfänger in Betreff, Anrede und Signatur wirken diese Nachrichten auf viele authentisch. Deswegen verleiten sie zum unbedachten Öffnen des schädlichen Dateianhangs oder der in der Nachricht enthaltenen URL.

Ist der Computer erst infiziert, lädt Emotet weitere Schadsoftware nach, wie zum Beispiel den Banking-Trojaner Trickbot. Diese Schadprogramme führen zu Datenabfluss oder ermöglichen den Kriminellen die vollständige Kontrolle über das System. Große Produktionsausfälle sind die Folge, da ganze Unternehmensnetzwerke neu aufgebaut werden mussten. Für Privatanwender kann eine Infektion den Verlust von Daten, insbesondere wichtiger Zugangsdaten, bedeuten.

Unser IT-Sicherheitsexperte Felix hat hierzu ein Webinar vorbereitet und klärt über Tücken und Methoden der Kriminellen auf und worauf man bei E-Mails und deren Inhalt besonders achten sollte.

Was ist Phishing?

Phishing – ein Kunstwort, das sich aus Passwort und Fishing zusammensetzt und sich harmloser anhört, als es in der Realität tatsächlich ist. Denn Phishing steht am Anfang verschiedenartiger Delikte, die vom „einfachen“ Datendiebstahl über illegale Kontoabbuchungen bis hin zu Angriffen auf kritische Infrastrukturen reicht. Die Phishing-Mail infiziert oft auch das Empfängersystem mit einem Schadprogramm zum Ausspionieren persönlicher Daten.

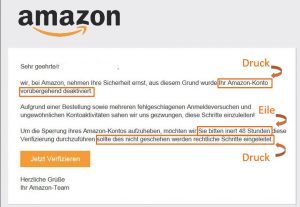

Ob als Bank, Internetanbieter oder anderer Dienstleister getarnt, fordern Spam-E-Mails mit gefälschtem Absender die Empfänger zum Beispiel zu einer vorgeblich notwendigen Aktualisierung ihrer persönlichen Daten auf. Als Vorwand für die Bestätigung von Kontoinformationen wird dann zum Beispiel der baldige Ablauf einer Kreditkarte genannt. Oder das Passwort müsse wegen eines angeblichen Sicherheitsvorfalls erneuert werden. Dabei spekulieren die Kriminellen darauf, dass sich unter den Empfängern einer Spam-Welle stets genügend Kunden der im Absender genannten Organisation befinden. Kein Wunder, dass der Name großer Bankengruppen wie die Sparkassen oder Volks- und Raiffeisenbanken so häufig für Phishing-Spam missbraucht wird. Sowohl die Phishing-Mail selbst als auch die Website, auf die ein Link im Text verweist, sind dabei zumeist sorgfältig nachgeahmt.

Die klassische Phishing-Mail richtet sich an die Masse und man erkennt sie vor allem an den Faktoren

Eile und Druck.

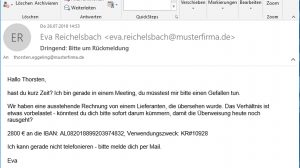

CEO-Fraud trifft nur die Großen? Oder nicht?

CEO Fraud ist eine Betrugsmethode, bei der sich der Angreifer als Geschäftsführer, Manager oder Chef ausgibt und Mitarbeiter beispielsweise dazu auffordert, Geld auf ein bestimmtes Konto zu überweisen. Der Angreifer nutzt häufig E-Mails als Kommunikationsmittel, doch auch sogenannte Deepfakes (realistisch wirkende Medieninhalte wie Foto, Audio und Video durch künstliche Intelligenz verfälscht) sind hier möglich. Dabei wird vor allem der Fokus auf Autorität und Vertrauen gegenüber des Vorgesetzten ausgenutzt. Auch Mittelstandsunternehmen werden hierfür gern ins Visier genommen, da hier die Entscheidungsträger und die Mitarbeiter deutlich mehr Befugnisse haben.

Hier ein Beispiel:

Und nun die Frage aller Fragen? Sind wir alle verloren?

„Nein, sind wir nicht“, sagt Felix unser IT-Experte. Solange man sich an die wichtigsten Grundregeln hält, kann nicht viel passieren.

Hier die wichtigsten Tipps:

– Keine Makros öffnen! Anhänge können beispielsweise über das Handy oder Google Drive sicher geöffnet werden.

– Keine Links in der E-Mail anklicken! Geht über den Browser direkt auf die Webseite. Hier kann man dann leicht erkennen, ob Handlungsbedarf besteht oder nicht.

– Verifiziert den Absender! Bei einer Anweisung direkt über Facetime oder andere den Absender kontaktieren (visuell) und beispielsweise die Anweisung bestätigen lassen.

– Backups über Cloud oder One Drive regelmäßig erstellen. So kann im Falle einer Infizierung die Datensicherheit gewährleistet werden.

– Updates regelmäßig durchführen. So werden evtl. Sicherheitslücken geschlossen!

– Vorsicht vor dem Freitagnachmittag! Eilige E-Mails vom Vorgesetzten mit großen Überweisungsbeträgen immer mit Vorsicht behandeln und lieber doppelt und dreifach absichern.